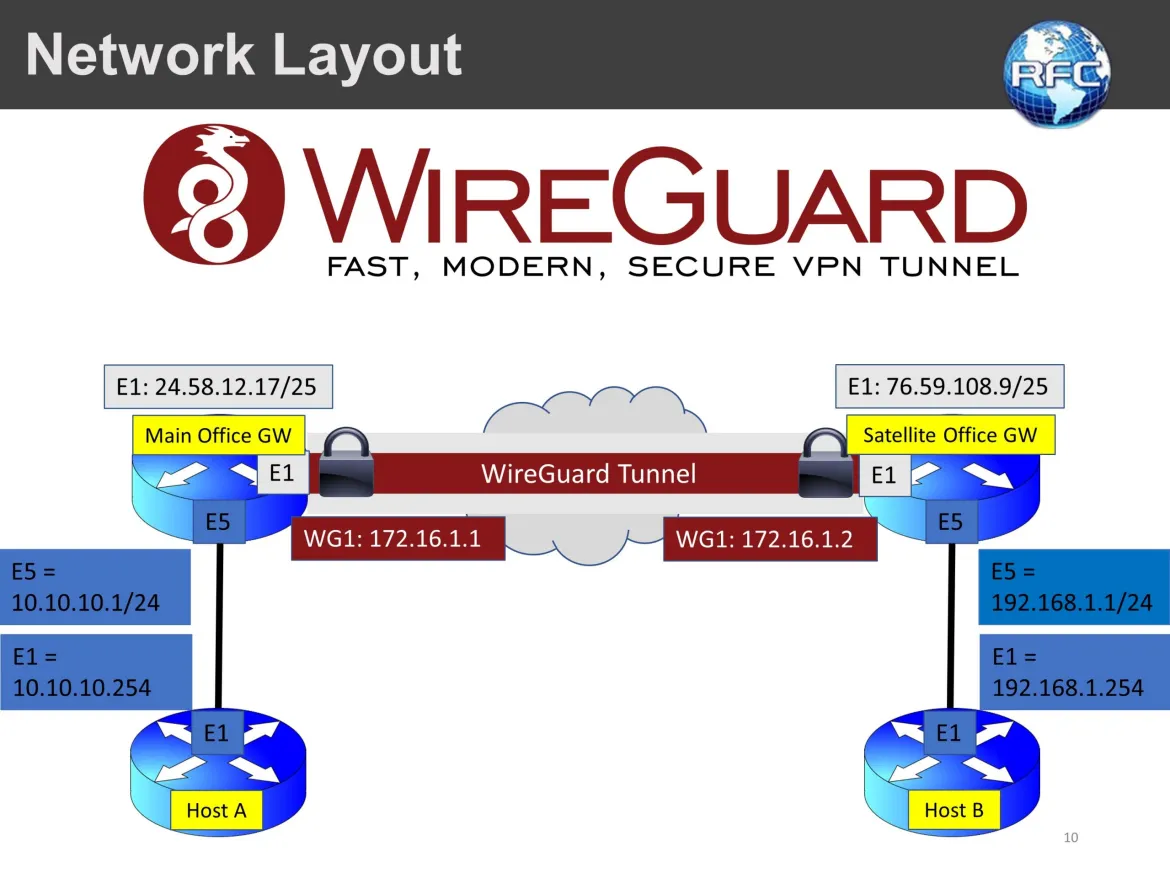

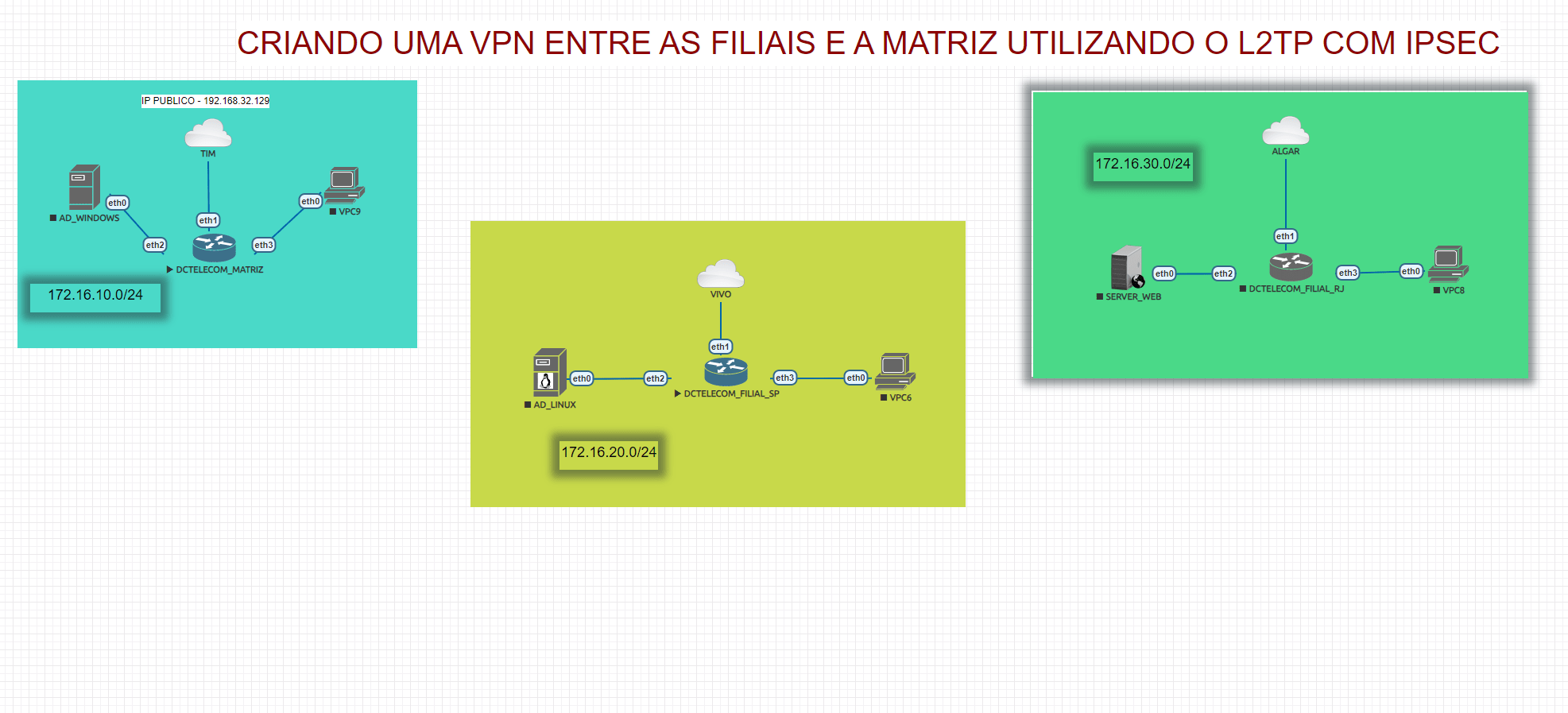

Neste artigo, vamos explorar como interligar a rede local da Matriz (172.16.1.0/24) e a rede da Filial (172.16.2.0/24) usando WireGuard para a criação da VPN e o protocolo OSPF (Open Shortest Path First) para o roteamento dinâmico entre as redes.

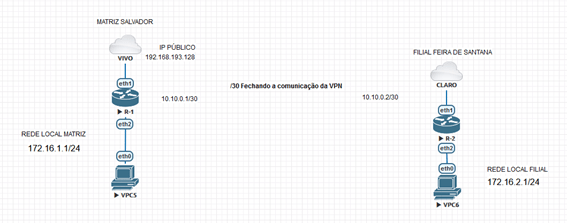

Aqui está um esboço simples da nossa rede para facilitar o entendimento do planejamento e da execução do projeto.

Estrutura e Configuração do WireGuard

O WireGuard será responsável por criar o túnel seguro entre a matriz e a filial. Aqui está um exemplo de configuração básica:

Configuração do WireGuard na Matriz (Servidor)

01 – Clique em Wireguard

02 – Clique no Sinal de +

03 – Preencha as informações conforme a Tela abaixo:

obs: Nessa tela temos informações importantes que serão de extrema importância para configuração na Matriz e Filial. Copie para um lugar seguro e salve a Chave pública que foi gerada em Public Key, além disso anote a porta de comunicação do Wireguard em Listen port.

Lado Matriz:

Private Key: WziWcEWblWt/tue2/kIKqbAQu7ojNyz9B25ZdxEBWAs=

Listen Port: 13231

Próximo passo será configurarmos um endereçamento para o nosso Wireguard. Vá em IP => Address e na Tela que se Segue faça exatamente as seguintes configurações:

Address: 10.0.0.1/30

Network: Pode deixar em branco pois será preenchido automaticamente.

Interface: Escolha o nome dado ao criar a Interface do Wireguard. No nosso caso FILIAL-FEIRA-SANTANA.

Nesta primeira etapa, configuramos o servidor WireGuard, mas ainda precisamos criar o peer, que estabelecerá a conexão VPN. Esse passo será concluído após a geração da chave de segurança do lado da filial.

Iremos gerar agora a Chave do lado da Filial.

Configuração do WireGuard na Filial

01 – Clique em Wireguard

02 – Clique no Sinal de +

03 – Preencha as informações conforme a Tela abaixo:

Name: MATRIZ-SALVADOR

Listen Port: 13232

Anote a Public Key gerada na filial:

Public Key: sb50fnNKLm2PJRlWGgwJ6p1yO96y2e8lUrrW4xJSolk=

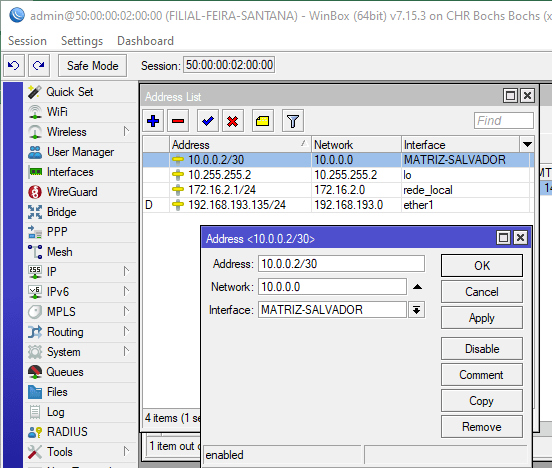

Próximo passo será configurarmos um endereçamento para o nosso Wireguard. Vá em IP => Address e na Tela que se segue faça exatamente as seguintes configurações:

Address: 10.0.0.2/30

Network: Pode deixar em branco pois será preenchido automaticamente.

Interface: Escolha o nome dado ao criar a Interface do Wireguard. No nosso caso FILIAL-FEIRA-SANTANA.

Agora iremos criar o PEER do lado da FILIAL.

Name: MATRIZ – SALVADOR

Interface: O nome que demos na criação da Interface do Wireguard. MATRIZ-SALVADOR

Public Key: Essa é uma parte importante, iremos colar aqui a chave gerada lá na Matriz.

Endpoint: Aqui iremos colocar o IP público lá de nossa Matriz. (Necessário haver um ip público em um dos lados. Como nosso IP público esta na Matriz nosso servidor Será a matriz, caso o ip público estivesse do lado da filial essa configuração seria invertida por causa do ip público).

Endpoint Port: Aqui iremos configurar a porta do Servidor do Wireguard.

Allowed Address: Aqui, configuraremos apenas as redes específicas que desejamos permitir em nossa conexão. Como uma boa prática de segurança, liberaremos exclusivamente as redes conhecidas e autorizadas.

Apenas para conhecimento:

10.0.0.2/30 – Rede do Túnnel da VPN Wireguard.

172.16.2.0/24 – Rede Interna da Filial

172.16.1.0/24 – Rede Interna da Matriz

224.0.0.0/27 – link-local multicast

No contexto do WireGuard, a faixa de IP 224.0.0.0/27 não é usada diretamente para comunicação entre clientes ou para a configuração tradicional de VPN. Na verdade, esse intervalo de IP faz parte de um bloco reservado para endereços de multicast no IPv4, que compreende o intervalo 224.0.0.0 a 239.255.255.255.

A faixa 224.0.0.0/27 cobre o intervalo de endereços 224.0.0.0 a 224.0.0.31 e é geralmente usada para protocolos de roteamento e serviços de rede que dependem de comunicação multicast, como OSPF (Open Shortest Path First), que é um protocolo de roteamento dinâmico. Esses endereços são definidos para serem “link-local multicast,” ou seja, são destinados a pacotes multicast que não são roteados pela internet ou entre redes locais distintas.

Após as configurações finalize com o OK.

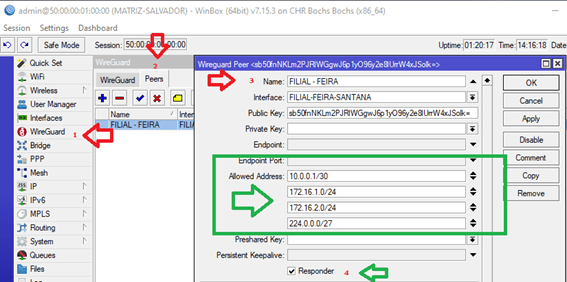

Após essas configurações vamos voltar para o Wireguard do Servidor e configurar o PEER lá.

Name: FILIAL – FEIRA

Interface: O nome que demos na criação da Interface do Wireguard. FILIAL-FEIRA-SANTANA

Public Key: Essa é uma parte importante, iremos colar aqui a chave gerada lá na filial.

Endpoint: Por ser o servidor não precisamos colocar nada nesse campo.

Endpoint Port: Podemos deixar em branco.

Allowed Address: Aqui, configuraremos apenas as redes específicas que desejamos permitir em nossa conexão. Como uma boa prática de segurança, liberaremos exclusivamente as redes conhecidas e autorizadas.

Apenas para conhecimento:

10.0.0.1/30 – Rede do Túnnel da VPN Wireguard.

172.16.2.0/24 – Rede Interna da Filial

172.16.1.0/24 – Rede Interna da Matriz

224.0.0.0/27 – link-local multicast

Após as configurações finalize com o OK.

Se toda a sua configuração deu certo até aqui podemos fazer um teste de ping para validar a comunicação da VPN entre a Matriz e Filial.

Vá em TOOL => PING

Realize um ping para o IP do túnnel do lado da Filial: 10.0.0.2

Se a sua tela estiver igual a essa, ótimo! O primeiro passo foi concluído com sucesso. No próximo artigo, daremos continuidade configurando o protocolo de roteamento dinâmico OSPF, permitindo que as redes da filial e da matriz se comuniquem.